¿Qué sabe Internet sobre mí? I Parte

A estas alturas ¿quién no ha buscado alguna vez su nombre en Google? Es tan fácil como escribir nuestro nombre en el navegador y darle a buscar y si queremos una búsqueda más precisa, podemos poner nuestro nombre entre comillas dobles. De esta forma podemos ver (casi) todo lo que internet sabe sobre mí, en este caso en Google, pero hay más y lo vamos a ver en este artículo.

Dato de curiosidad: ¿sabías qué, a la acción de buscar nuestro propio nombre en un buscador como Google se conoce como egosurfing?

¿Dónde vivo?

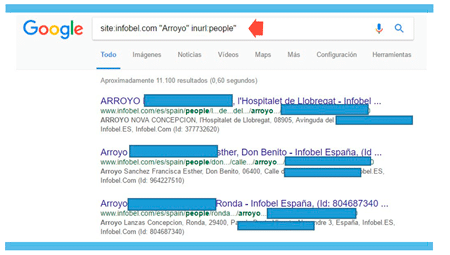

Si alguien quisiera saber dónde vives tiene varias formas de cumplir su objetivo, por ejemplo, infobel.com publica una guía electrónica de sus clientes la cual ha sido indexada por Google y mediante consultas avanzadas en el buscador podemos sacar información de una persona:

Escribe lo siguiente en el buscador:

site:infobel.com «Arroyo» inurl:”people»

Como podemos observar, en cada uno de los resultados aparece el nombre de la persona, su dirección, el identificador, etc.

Otros directorios telefónicos en los que podríamos hacer este tipo de consultas son:

- http://tel.opendi.es

- http://www.abctelefonos.com

- http://plusdireccion.es y muchos otros.

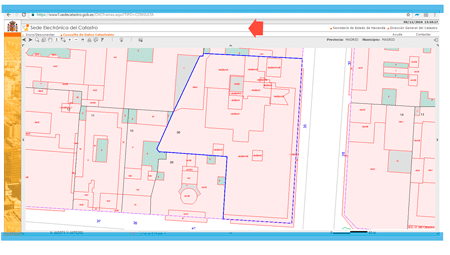

¿Cómo es mi casa?

Una vez que saben dónde vivimos, a la persona en cuestión le podría interesar como es nuestra casa y así saber, por ejemplo, nuestro nivel económico.

En España se podría dirigir a la sede electrónica del catastro y hacer una consulta de los datos catastrales sabiendo nuestra dirección y todo esto sin identificarse.

De esta manera se podría saber los metros cuadrados de la vivienda, si es un piso, vivienda unifamiliar, etc.

Lo que Facebook sabe de ti:

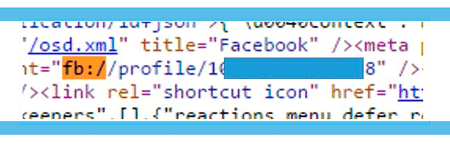

Si accedemos al perfil de una persona en Facebook que no es amiga(o) nuestro solo veremos las fotos e información que esa persona quiere que veamos. Pero poniendo en el navegador la dirección correcta podemos obtener mucha más información.

Para la siguiente prueba de concepto necesitamos saber el identificador de perfil del usuario, para sacarlo haremos lo siguiente:

- Entramos en el perfil de la persona en cuestión

- Accedemos al código fuente de la página

- Buscamos la cadena «fb://»

- Copiamos la numeración que aparece después de /profile/

Una vez que tenemos el identificador de perfil podemos obtener fácilmente la siguiente información:

- Sus historias publicadas:

- https://www.facebook.com/search/numero_identificador/stories-by

- Sus fotos publicadas:

- https://www.facebook.com/search/numero_identificador/photos-of

- Las historias en las que ha sido etiquetada:

- https://www.facebook.com/search/numero_identificador/stories-tagged

- Las fotos en la que ha sido etiquetada:

- https://www.facebook.com/search/numero_identificador/photos-tagged

- Los grupos a los que pertenece:

- https://www.facebook.com/search/numero_identificador/groups/

- Los amigos que tiene:

- https://www.facebook.com/search/numero_identificador/friends/

- Dónde trabajan sus amigos:

- https://www.facebook.com/search/numero_identificador/friends/employers/

- Dónde estudiaron sus amigos:

- https://www.facebook.com/search/numero_identificador/friends/schools-attended/

- Qué sitios han visitado sus amigos:

- https://www.facebook.com/search/numero_identificador/friends/places-visited/

Por ejemplo, podemos deducir en qué localidad vive una persona si sabemos dónde viven la mayoría de sus amigos.

Buscadores de identidades digitales

Existen buscadores específicos para buscar personas, concretamente su identidad digital. Unas páginas de búsqueda generalizada de trabajadores, o personas de forma individual son:

- http://pipl.com/

- http://www.yasni.co.uk/

- http://knowem.com/

Otra página que nos permite realizar búsquedas personalizadas desde el email y comprobar las apariciones en redes sociales es:

- http://www.spokeo.com/email

Y si lo que necesitamos es comprobar que un email existe y es válido podemos utilizar

- http://centralops.net/co/

- En su sección de “Email Dossier”

Ahora ya sabes algunas de las técnicas que se suelen utilizar para rastrearnos. Utilízalas para ver la información pública que hay sobre ti y exige el derecho al olvido

En la segunda parte de esta serie de artículos podrás informarte sobre otras técnicas o acciones que permiten descubrir nuestros datos personales públicos en Internet. …No te lo puedes perder 😉